{youtube}ynB1inl4G3c{/youtube}

Een nieuw ontdekte kwetsbaarheid van de processor kan mogelijk veilige informatie in gevaar brengen op elke op Intel gebaseerde pc die sinds 2008 is gemaakt. Dit kan gevolgen hebben voor gebruikers die afhankelijk zijn van een digitale lockbox-functie die bekend staat als Intel Software Guard Extensions of SGX, evenals voor degenen die gebruikmaken van gemeenschappelijke cloudservices.

"Zolang gebruikers de update installeren, komt alles goed."

Onderzoekers identificeerden het SGX-beveiligingsgat, Foreshadow genaamd, in januari en informeerden Intel. Dat bracht Intel ertoe om zijn bredere potentieel in de cloud te ontdekken. Deze tweede variant, Foreshadow-NG, richt zich op Intel-gebaseerde virtualisatie-omgevingen die cloud computing-providers zoals Amazon en Microsoft gebruiken om duizenden virtuele pc's te maken op een enkele grote server.

Intel heeft software- en microcode-updates uitgebracht om te beschermen tegen beide soorten aanvallen. Cloudproviders moeten de updates installeren om hun machines te beveiligen. Op individueel niveau hebben de eigenaren van elke voor XIXX gefabriceerde Intel-pc die is gemaakt sinds 2016 een update nodig om hun SGX te beschermen. Sommige van deze updates worden automatisch geïnstalleerd, terwijl andere handmatig moeten worden geïnstalleerd, afhankelijk van de configuratie van het apparaat.

Onderzoekers zullen het gebrek aantonen op augustus 16 op het Usenix Security Symposium in Baltimore. Het is vergelijkbaar met Spectre en Meltdown, de op hardware gebaseerde aanvallen die de computerbeveiligingswereld in het vroege 2018 deden schudden. Onderzoekers waren in staat om verschillende beveiligingsfuncties te doorbreken die aanwezig zijn in de meeste Intel-gebaseerde machines.

"Foreshadow-NG kan de fundamentele beveiligingseigenschappen doorbreken die veel cloud-gebaseerde services als vanzelfsprekend beschouwen."

"SGX, virtualisatie-omgevingen en andere vergelijkbare technologieën veranderen de wereld door ons in staat te stellen computerresources op nieuwe manieren te gebruiken, en om zeer gevoelige gegevens te plaatsen in de cloud-medische dossiers, cryptocurrency, biometrische informatie zoals vingerafdrukken", zegt Ofir Weisse, gediplomeerd student-assistent in computerwetenschappen en -technologie aan de universiteit van Michigan en een auteur van de paper die op Usenix verschijnt. "Dat zijn belangrijke doelen, maar kwetsbaarheden als deze laten zien hoe belangrijk het is om voorzichtig te werk te gaan."

De Software Guard Extensions-functie dat de Foreshadow-demonstratieaanvaldoelen momenteel niet veel worden gebruikt. Omdat slechts een handvol cloudproviders en een paar honderdduizend klanten het gebruiken, ligt het sluimerend op de overgrote meerderheid van de computers die ermee zijn uitgerust, en die machines zijn op dit moment niet kwetsbaar. Dat gezegd hebbende, waarschuwen de onderzoekers dat de dreiging zal toenemen met het gebruik van het product.

"Zolang gebruikers de update installeren, komt alles goed. En de overgrote meerderheid van pc-bezitters maakt geen gebruik van SGX, dus het is waarschijnlijk niet dat dit nu een groot probleem wordt, "zegt coauteur Thomas Wenisch, een universitair docent informatica en engineering aan de universiteit van Michigan. "Het echte gevaar ligt in de toekomst, als SGX populairder wordt en er nog steeds grote aantallen machines zijn die niet zijn bijgewerkt. Daarom is deze update zo belangrijk. "

SGX en Foreshadow-NG

SGX maakt een digitale lockbox genaamd "veilige enclave" in een machine, waardoor de gegevens en applicaties binnen de rest van de machine blijven. Zelfs als een beveiligingslek de hele machine in gevaar brengt, moet de door SGX beschermde gegevens ontoegankelijk blijven voor iedereen behalve de eigenaar van de gegevens.

Foreshadow-NG doorbreekt de digitale muur die de virtuele pc's van individuele cloud-klanten op grote servers van elkaar isoleert.

De belangrijkste toepassing van SGX is om de verwerking en opslag mogelijk te maken van gevoelige informatie, zoals bedrijfseigen bedrijfsinformatie of gezondheidsgegevens, in externe datacentra van derden waar zelfs medewerkers van datacenters geen toegang tot de beschermde gegevens zouden moeten hebben. SGX kan ook de distributie regelen van auteursrechtelijk beschermde digitale inhoud, bijvoorbeeld door een film alleen op specifieke machines weer te geven.

Voorschaduw breekt de lockbox van SGX, waardoor een aanvaller de gegevens erin kan lezen en wijzigen. Hoewel dit niet de eerste aanval is om SGX te targeten, is dit tot nu toe de meest schadelijke.

"Vroeger werk kon sommige van de gegevens soms ophalen. Foreshadow haalt het grootste deel van de gegevens meestal, "zegt co-auteur Daniel Genkin, assistent-professor computerwetenschappen en engineering. "Naast het lezen van de gegevens, haalt Foreshadow ook een zogenaamde attestatiecode uit. Met die sleutel kunnen aanvallers zich voordoen als een veilige machine en mensen misleiden om er geheime gegevens naartoe te sturen. "

De tweede variant, Foreshadow-NG, doorbreekt de digitale muur die de virtuele pc's van individuele cloud-klanten op grote servers van elkaar isoleert. Hierdoor kan een schadelijke virtuele machine die in de cloud wordt uitgevoerd, gegevens van andere virtuele machines lezen. De virtualisatiecode is aanwezig op elke Intel-computer die is vervaardigd sinds 2008.

"Foreshadow-NG kan de fundamentele beveiligingseigenschappen die veel cloud-gebaseerde services als vanzelfsprekend beschouwen, doorbreken", zegt co-auteur Baris Kasikci, assistent-professor computerwetenschappen en engineering.

Hoe de aanvallen werken

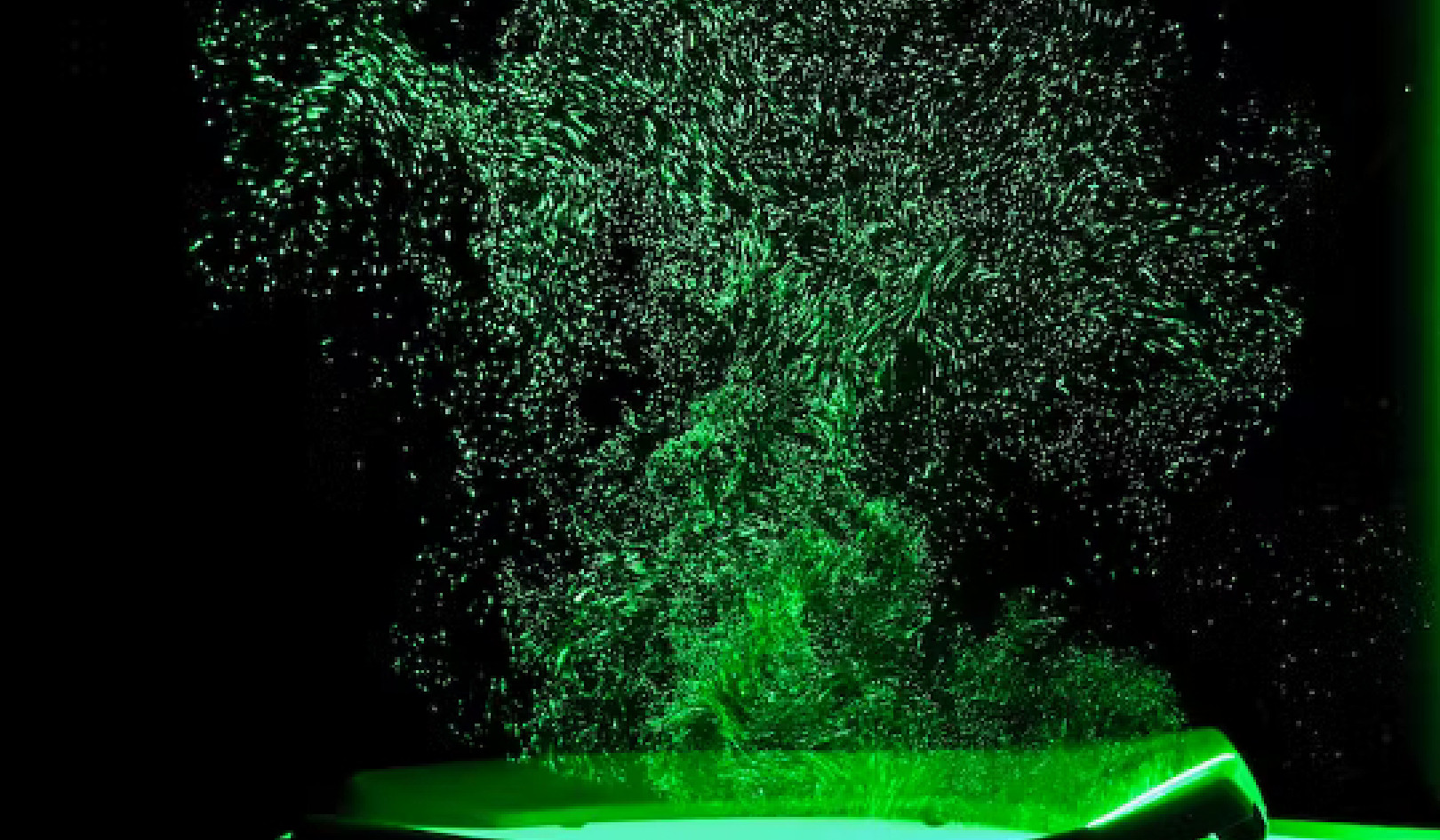

Beide varianten van de kwetsbaarheid krijgen toegang tot de machine van het slachtoffer met behulp van een zogenoemde side channel-aanval. Deze aanvallen leiden tot informatie over de interne werking van een systeem door patronen te observeren in ogenschijnlijk onschadelijke informatie - bijvoorbeeld hoe lang de processor nodig heeft om toegang te krijgen tot het geheugen van de machine. Dit kan worden gebruikt om toegang te krijgen tot de interne werking van de machine.

De aanval verwart vervolgens de processor van het systeem door een functie te gebruiken die speculatieve uitvoering wordt genoemd. Gebruikt in alle moderne CPU's, versnelt speculatieve uitvoering de verwerking door de processor in staat te stellen in wezen te raden wat het volgende zal worden gevraagd en dienovereenkomstig te plannen.

De aanval wordt gevoed door valse informatie die speculatieve uitvoering leidt tot een reeks verkeerde gissingen. Net als een bestuurder die een defecte GPS volgt, raakt de processor hopeloos verloren. Deze verwarring wordt vervolgens misbruikt om ervoor te zorgen dat de machine van het slachtoffer gevoelige informatie lekt. In sommige gevallen kan het zelfs informatie over de slachtoffermachine wijzigen.

Hoewel deze kwetsbaarheden opdoken voordat ze grote schade aanrichtten, leggen ze de kwetsbaarheid van veilige enclaves en virtualisatietechnologieën bloot, zegt Ofir Weisse, de afgestudeerde student-onderzoeksassistent die bij het werk betrokken is. Hij is van mening dat de sleutel tot het veilig houden van technologieën ligt in het open en toegankelijk maken van ontwerpen voor onderzoekers, zodat ze kwetsbaarheden snel kunnen identificeren en repareren.

Andere onderzoekers van het project zijn van de Belgische onderzoeksgroep imec-DistriNet; Technion Israel Institute of Technology; en de Universiteit van Adelaide en Data61.

Ondersteuning voor het werk kwam van het Research Fund KU Leuven, het Technion Hiroshi Fujiwara cyber security onderzoekscentrum, het Israel Cyber Bureau, de National Science Foundation, het Amerikaanse ministerie van Handel, het National Institute of Standards and Technology, het 2017-2018 Rothschild Postdoctoral Fellowship en DARPA.

Meer informatie over Foreshadow is beschikbaar op ForeshadowAttack.com.

Bron: Universiteit van Michigan

Verwante Boeken

at InnerSelf Market en Amazon