"Je hebt niets te vrezen als je niets te verbergen hebt" is een argument dat vaak wordt gebruikt in het debat over surveillance. De laatste incarnatie van dat debat vindt momenteel plaats in het geval van de Amerikaanse regering versus Apple. De zorg die technologiedeskundigen hebben, is niet of u iets te verbergen hebt, maar van wie u uw informatie misschien wilt verbergen.

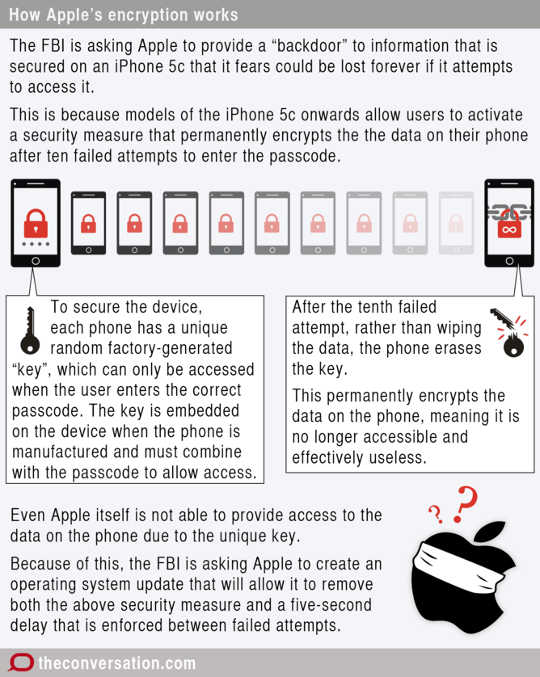

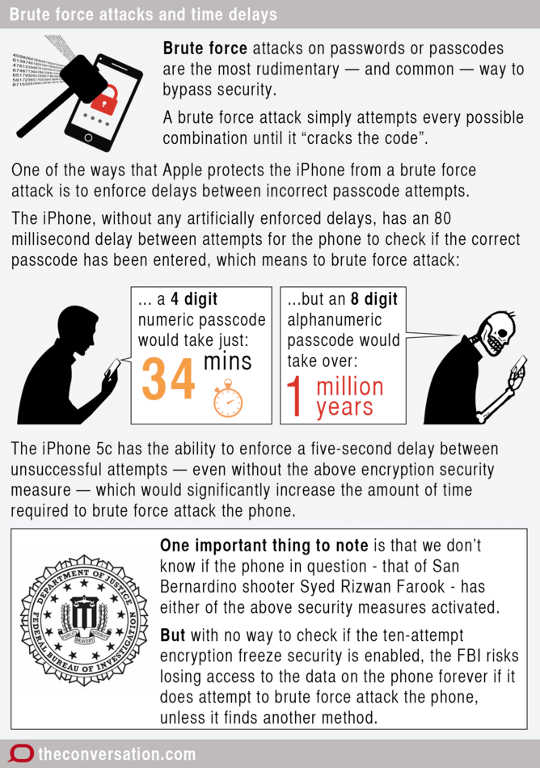

Vorige week heeft een Amerikaanse rechtbank Apple bevolen dat te doen maak een speciale tool zodat de FBI een beveiligingsfunctie op een iPhone 5c kon doorbreken. De telefoon hoorde bij een van de shooters in een aanval die resulteerde in de dood van 14-mensen San Bernardino Californië in december 2015.

In dit geval, Apple vecht tegen de uitspraak. Apple-CEO Tim Cook betoogt dat dit een gevaarlijk precedent is en het is niet verstandig om een systeem te bouwen met een hack-tool die tegen het eigen systeem van Apple kan worden gebruikt.

Voorbij diegenen die zich bezighouden met burgerlijke vrijheden, velen in de beveiligingstechnologie veld, inclusief Google en WhatsApp en nu Facebook, zijn net zo bezorgd als Cook.

Dit komt omdat een gat in beveiliging gevaarlijk is, ondanks de verzekering dat alleen de 'goeden' het zullen gebruiken. Als een systeem eenmaal is gecompromitteerd, bestaat het gat - of in dit geval het hoofdgereedschap waarmee het kan worden gemaakt. Dit betekent dat anderen in staat zullen zijn om een dergelijk hulpmiddel te stelen en te gebruiken, of het te kopiëren.

Maar hoe waarschijnlijk is het dat dit gebeurt? Als u een sleutel maakt om iets te ontgrendelen, is de vraag hoe goed u de sleutel kunt verbergen? Hoe moeilijk zou een tegenstander - een staatsacteur of een commerciële concurrent - proberen de sleutel te verkrijgen? We verwachten dat sommigen heel hard zullen proberen.

Zoals het is, is cybercriminaliteit een niet-triviale zaken. Er is al een "donkere markt" onder hackers en georganiseerde misdaad voor ongepatchte beveiligingskwetsbaarheden. Wanneer een omvat overheidsdiensten voor inlichtingendiensten, het is een sector met een budget van honderden miljoenen dollars.

Het is waarschijnlijk dat een kwetsbaarheid met betrekking tot de beveiligingssleutel van Apple die wordt gebruikt voor het leveren van automatische updates aan alle Apple iOS-apparaten - waaronder iPhones, iPods en iPads - een van de aantrekkelijkste doelen zou zijn. Het risico voor Apple om een reputatie te verliezen voor een allesomvattende beveiligings- en privacyprobleem zou enorm zijn.

Beveiligd merk

Een merk is een soort belofte en het merk van Apple belooft veiligheid en privacy. De druk van de FBI gaat niet alleen over het omzeilen van die beveiliging, het is een veel agressievere stap. Een dergelijke stap zal het merk van Apple schaden.

De cynicus zou kunnen beweren dat Apple dit doet om het vertrouwen bij klanten te waarborgen en winst te behouden, en dat kan ook het geval zijn. Dit mag echter niet ten koste gaan van de zeer reële veiligheidsdreiging voor al zijn klanten.

Het creëert ook een bijkomend risico dat internationale klanten, zoals die in Australië, Amerikaanse producten kunnen laten vallen ten gunste van producten gemaakt in landen die bedrijven niet dwingen om de privacy van klanten weg te handelen.

Apple is gemeld als zeggend geen ander land in de wereld heeft het gevraagd om te doen wat het Amerikaanse ministerie van Justitie heeft.

Er is ook een grotere afbeelding hier. De FBI probeert de grenzen te verleggen van hoe ver overheden kunnen dwingen bedrijven te buigen voor hun wil in naam van de veiligheid. Dit verschilt nogal van klassieke overheidsregulering van bedrijven voor schone lucht of water, of om financiële chicanes te voorkomen.

Er is ook een grotere afbeelding hier. De FBI probeert de grenzen te verleggen van hoe ver overheden kunnen dwingen bedrijven te buigen voor hun wil in naam van de veiligheid. Dit verschilt nogal van klassieke overheidsregulering van bedrijven voor schone lucht of water, of om financiële chicanes te voorkomen.

Het gaat er fundamenteel om of de overheid een bedrijf kan of moet dwingen om zijn eigen middelen te besteden om actief zijn eigen product te verbreken, waardoor zijn eigen klanten en merk worden geschaad.

En er zijn tekenen dat sommigen in de Amerikaanse regering denken dat ze deze macht zouden moeten hebben. In een geheime bijeenkomst in het Witte Huis eind vorig jaar heeft de Amerikaanse Nationale Veiligheidsraad een "beslissingsmemo"Dat omvatte" het identificeren van wetten die mogelijk moeten worden gewijzigd "om versleutelingsarsenalieën te ontwikkelen.

Zelfs toen het Witte Huis het beweerde zou geen backdoors in codering wetten, het lijkt er nu op dat er een andere agenda werd vastgesteld die niet onmiddellijk zichtbaar was. De Apple-zaak kan deel uitmaken van een strategie om elk bedrijf dat ervoor kiest zijn loyaliteit aan zijn klanten te stellen, vóór overheidsdictaten te slepen.

Zeker de keuze van deze testcase is interessant.

Moet de overheid de telefoon zelfs hacken?

Edward Snowden heeft getweet een samenvatting van feiten over het specifieke geval dat de legitimiteit van de bewering van de FBI dat het breken van de iPhone zo noodzakelijk lijkt te ondermijnen.

Belangrijke onthullingen waren dat de FBI al de communicatierecords van de verdachte heeft (zoals opgeslagen door de serviceprovider). Het heeft ook back-ups van alle gegevens van de verdachte tot slechts zes weken voor de misdaad. En de telefoons van collega's zorgden voor registratie van elk contact met de verdachte, dus het is mogelijk om de aard van de contacten van de schutter te kennen.

Verder merkte hij op dat er zijn andere middelen van toegang tot het apparaat zonder te eisen dat Apple zijn eigen product breekt, ondanks wat lijkt op een verklaring onder ede van de FBI.

Het meest verrassende is misschien wel dat de telefoon in kwestie een door de overheid uitgegeven werktelefoon was, niet een "Een geheim terrorist" -apparaat. Voor dergelijke telefoons moeten gebruikers al toezichtstoestemmingen opgeven.

Het meest verrassende is misschien wel dat de telefoon in kwestie een door de overheid uitgegeven werktelefoon was, niet een "Een geheim terrorist" -apparaat. Voor dergelijke telefoons moeten gebruikers al toezichtstoestemmingen opgeven.

Met andere woorden, er zou een lang en vruchtbaar digitaal parcours moeten zijn zonder Apple's hulp. In feite is de fel omstreden iPhone niet eens de persoonlijke telefoon van de schutter. De schutter vernietigde zijn persoonlijke telefoon en andere digitale media voordat hij werd gedood tijdens de schietpartij van de politie.

Dit benadrukt dat het opgeven van veiligheid en privacy op massale schaal weinig rendement kan bieden, zoals de "schurken" hebben veel andere manieren om hun transacties te verbergen.

Daarom, voor politici die ernaar streven politiseer dit probleem, het kan belangrijk zijn om de beveiligingsrisico's en -dreigingen te begrijpen voordat u uitspraken doet over het probleem. Er staat hier zeker meer op het spel dan alleen politieke populariteit.

Over de Auteurs

Shanton Chang, universitair hoofddocent informatiesystemen, Universiteit van Melbourne

Dit artikel verscheen oorspronkelijk op The Conversation

Verwante Boek:

at InnerSelf Market en Amazon