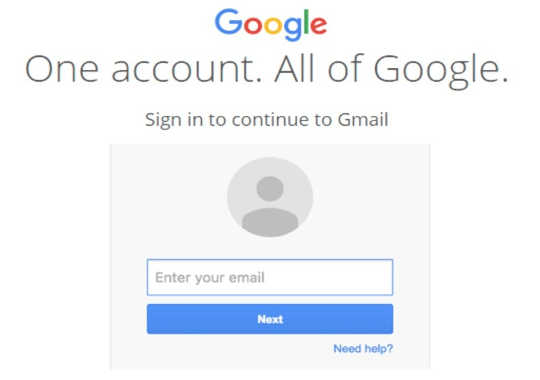

Een griezelig correcte nep Google-aanmeldingspagina. Emma Williams, CC BY-SA

Een griezelig correcte nep Google-aanmeldingspagina. Emma Williams, CC BY-SA

Bedrijven worden elke dag overspoeld met phishing-aanvallen. In een recent onderzoek van meer dan 500 cybersecurityprofessionals over de hele wereld, 76% gerapporteerd dat hun organisatie het slachtoffer werd van een phishingaanval in 2016. ![]()

Deze oplichting heeft de vorm van e-mails die proberen personeel over te halen kwaadwillige bijlagen te downloaden, op dodgy links te klikken of persoonlijke gegevens of andere gevoelige gegevens te verstrekken. Een gerichte "speer" phishing-e-mailcampagne werd de schuld gegeven voor het aanzetten tot de recente cyberaanval die de oorzaak was van een grote stroomuitval in Oekraïne.

Nog zorgwekkender is dat phishing-aanvallen nu de meest populaire manier zijn om ransomware op het netwerk van een organisatie af te leveren. Dit is een soort software die meestal bestanden codeert of schermen vergrendelt totdat een losgeld wordt betaald. De gevraagde bedragen zijn over het algemeen vrij klein, wat betekent dat veel organisaties het losgeld gewoon zullen betalen zonder natuurlijk enige garantie dat hun systemen worden ontgrendeld. In het licht van deze phishing-aanvallen zijn werknemers de frontlinie van cyberbeveiliging. Het verminderen van hun kwetsbaarheid voor phishing-e-mails is daarom een kritieke uitdaging voor bedrijven geworden.

Disciplinaire problemen

Omdat organisaties moeite hebben om de dreiging in te dammen, is één idee dat grip krijgt, het potentiële gebruik van disciplinaire procedures tegen personeel dat op phishing-e-mails klikt. Dit varieert van het voltooien van verdere training tot formele disciplinaire actie, vooral voor zogenaamde "repeat clickers" (mensen die meer dan eens reageren op phishing-e-mails). Ze vertegenwoordigen een bijzonder zwak punt in cyberbeveiliging.

Dit is niet noodzakelijk - en dat is het ook niet goed. Om te beginnen begrijpen we nog steeds niet waarom mensen reageren op phishing-e-mails in de eerste plaats. Onderzoek is slechts een kras op de oppervlakte van waarom mensen op hen kunnen reageren. E-mail gewoontes, werkplaats cultuur en normen, de mate van kennis die een individu heeft, of een medewerker nu wordt afgeleid of onder een hoge mate van druk staat - dat is het geval gevarieerd inzicht in online risico's, die allemaal kunnen beïnvloeden of mensen op een bepaald moment een phishing-e-mail kunnen identificeren.

Helaas betekent dit dat er nog steeds meer vragen dan antwoorden zijn. Zijn sommige functies kwetsbaarder vanwege het soort taak dat ze vervullen? Is training effectief in het opleiden van personeel over de risico's van phishing-aanvallen? Zijn werknemers in staat om, waar nodig, voorrang te geven aan beveiliging boven andere vereisten op de werkplek? Onder deze onbekenden lijkt het focussen op een disciplinaire aanpak voorbarig en riskeren andere inspanningen die mogelijk effectiever zijn, buiten de boot te blijven.

Gerichte phishing-aanvallen worden ook steeds geavanceerder en moeilijker te herkennen, zelfs voor technische gebruikers. Recente aanvallen (op PayPal en Kopen Google Reviewsbijvoorbeeld) demonstreren dit.

Het is nu ongelofelijk gemakkelijk om een frauduleuze e-mail te maken die er erg op lijkt, of zelfs bijna identiek, aan een legitieme e-mail. Nagebootste e-mailadressen, de integratie van nauwkeurige logo's, correcte lay-outs en e-mailhandtekeningen, kunnen het allemaal moeilijk maken om een phishing-e-mail van een echte te onderscheiden.

Blijf kalm en ga door

Phishers zijn ook erg goed in scenario's maken die de kans maximaliseren dat mensen zullen reageren. Ze wekken een gevoel van paniek en urgentie op door zaken als het nabootsen van gezagsdragers binnen een organisatie een gevoel van crisis creëren. Of ze richten zich op de potentiële negatieve impact van het niet reageren. Wanneer we de toegenomen verfijning in het arsenaal van de phisher erkennen, wordt het moeilijker om te rechtvaardigen dat werknemers worden gestraft voor het slachtoffer worden van hun bedrog.

Gesimuleerde phishing-aanvallen worden vaak gebruikt als een manier om het bewustzijn onder medewerkers te vergroten. Hoewel er suggesties zijn geweest voor verbeterde klikfrequenties het volgen van dergelijke programma's, een uitgebreide evaluatie van de reeks mogelijke gevolgen voor werknemers ontbreekt. En wat onderzoek wijst op het potentieel dat werknemers alleen opgeven om te proberen de dreiging het hoofd te bieden, omdat het een verloren strijd lijkt.

Een cultuur van schuld en slachtoffering kan werknemers ook minder bereid maken om toe te geven aan hun fouten. Elk van deze uitkomsten zal waarschijnlijk de relatie tussen het beveiligingspersoneel van een organisatie en zijn andere werknemers schaden. Dit zal op zijn beurt een negatieve impact hebben op de veiligheidscultuur van de organisatie. Het suggereert een terugkeer naar een autoritaire rol voor veiligheid, die onderzoek toont aan is een stap achteruit als we werknemers volledig willen betrekken bij beveiligingsinitiatieven.

Het verzachten van de blootstelling van een organisatie aan phishing-aanvallen vertegenwoordigt een complexe en zich ontwikkelende uitdaging. De recente #AskOutLoud campagne door de Australische overheid mensen aanmoedigen om een second opinion te vragen wanneer ze een verdachte e-mail ontvangen, is een goed voorbeeld van hoe deze uitdaging kan worden aangepakt. Het moedigt gesprekken en gedeelde ervaringen aan. Het gebruik van deze aanpak kan ervoor zorgen dat medewerkers zich bevoegd en aangemoedigd voelen om vermoedens te melden, een essentieel element in het handhaven van cyberbeveiliging.

Onderzoek is duidelijk dat cyberveiligheid afhankelijk is van een open dialoog, deelname van werknemers als het gaat om het ontwikkelen van oplossingen en vertrouwen tussen het beveiligingspersoneel van een organisatie en ander personeel. Zoals het oude cliché gaat: je bent alleen zo sterk als je zwakste schakel. Het is daarom absoluut noodzakelijk dat alle werknemers worden ondersteund om een effectief front te zijn in de verdediging van hun organisatie.

Over de auteur

Emma Williams, Research Fellow, Universiteit van Bath en Debi Ashenden, hoogleraar cyberbeveiliging, Universiteit van Portsmouth

Dit artikel is oorspronkelijk gepubliceerd op The Conversation. Lees de originele artikel.

Verwante Boeken

at InnerSelf Market en Amazon